오늘 따끈 따끈하게 피싱 메일이 도착했다.

일단 힌트는 친절하게 피싱 유도자가 적어놨다.

1. 도메인이 페덱스@fadex.com이 아니다.

2. 내가 주문한 해외배송이 있는지 확인(생각만 잠깐 해봐도..)

이러한 힌트를 무시하고 다운로드 받아도 침착하고 일단 정보 유출 차단을 위해 인터넷 선을 제거한다.

(굳이 이럴 필요는 없지만 혹시나 모를 정보 유출 피해를 막자 과도하게 바이러스 체크까지 해주면 더욱 좋다)

만약 파일을 실행하였다면 해당 메일은 랜섬웨어 감염을 유도하는것이 아닌 개인정보(패스워드)를 빼가서

여기저기 모든 사이트에 대입하기 위해 낚시(피싱)하는 것이기 때문에 패스워드를 입력 하지 않으면 괜찮을 것이다.

만약 랜섬파일이라면.... 유감이다.

(다음 번엔 위 힌트를 잘 생각해서 파일 열기전에 한번더 생각해보자...)

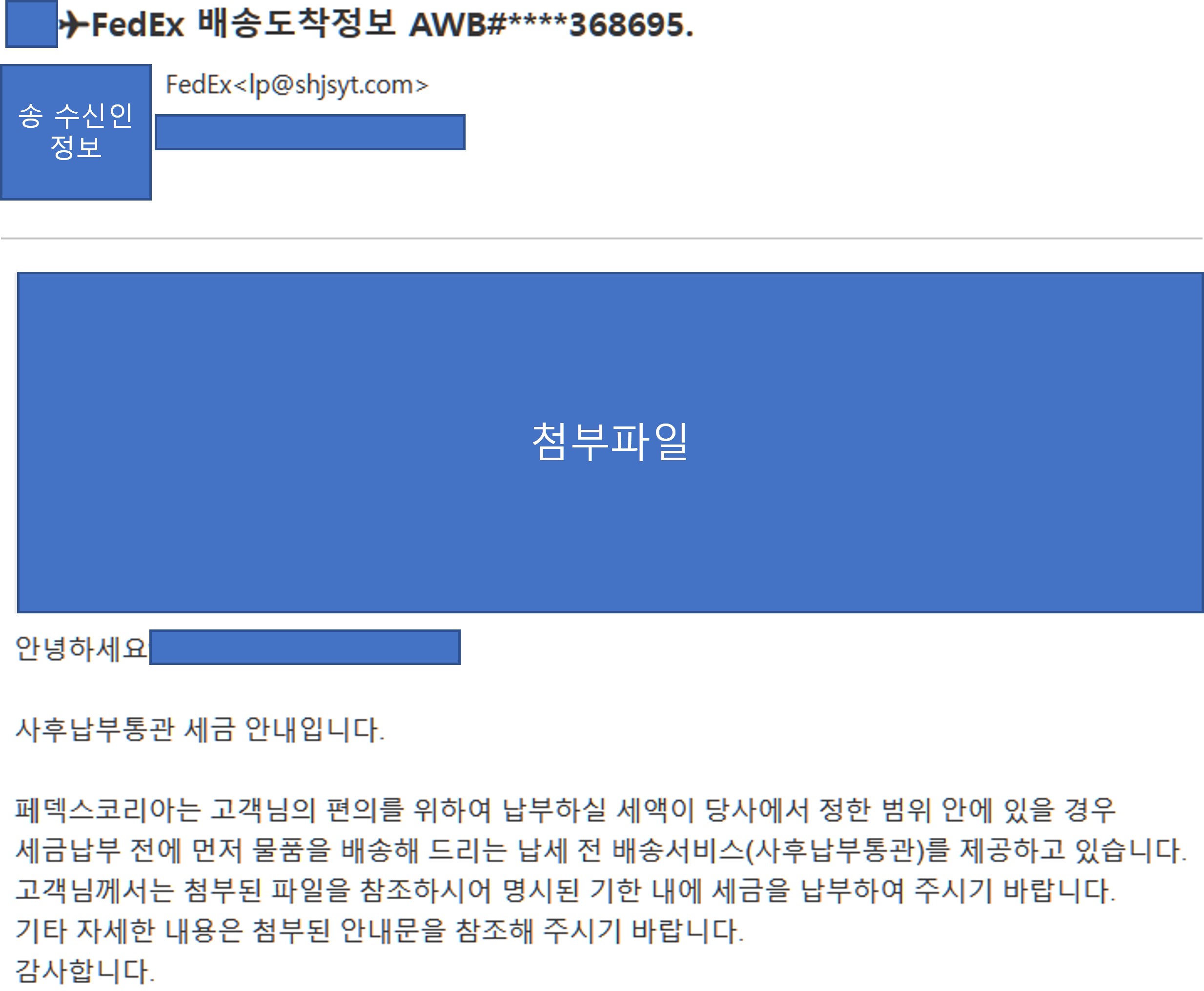

다시 본문으로 가면 피싱 메일은 대부분 이러한 형태로 온다.

1. 기업명 - 제목 - 알수없는 번호(택배면 통관번호, 운송장번호)

2. 첨부파일

3. 본문

페덱스 택배에서 올게 없는데 사후통관 어쩌구 저쩌구 해서 첨부 파일을 참조해서 세금을 내라는 것.

그래서 재미 삼아 어떤 방식인지 나름 테스트 해봤다.

(고생해서 만들었을텐데 나름 전문적이지는 않아도 분석해봐야 하지 않을까 ?)

가려진 첨부파일은 저런 형식으로 날라왔다. BL-PI-AWB_doc(워드 파일 저장 형식).html(웹페이지 확장자)

doc의 경우 워드 파일 저장 형식으로 만든건지..

( 세금 납부 하라고 본문에 적어놓고 피싱을 유도하는 것인데 왜 문서 파일 확장자를 붙이는거는 건지 의문이다. )

( 왜 저렇게 나오나 했더니 .. 내가 파일 확장자 명까지 표기해놓고 사용해서 html이 붙어 있는 모양이었다.

나름 평소 습관이 불러오는 피해 아닌 피해)

html(웹 페이지 확장자)로써 해당 파일을 열면 아래와 같은 이미지로 피싱 페이지가 열리게 된다.

나름 공들여 만든 페이지로 보인다..

저런 웹페이지를 보면 성격빠른 한국인 특성상 일단 냅다 Password 부터 휘갈기고 엔터 누르기 전에

좀 더 생각해보자

내가 진짜 뭔가를 시켰나..? 시켰다면 페덱스에 전화하여 물어나 보자

정말 여기까지 와서 패스워드를 휘갈기고 엔터 눌러서 내 개인정보가 유출 되는 경우가 생기지 않기를 바라지만 그래도 어쩐가... 궁금한거 저담에 패스워드 입력 후에 어떤창이 발생되는지 궁금한데..

해보자

내가 시킨건지 누가시킨건지 알수도 없을정도로 쬐깐하게 이미지 하나 던지고 끝난다..

혹여나 내 친구처럼 멍청하게 궁금하다고 실제로 하는 사람은 없기를 바란다.

(그렇게 궁금하면 직접... 해당 파일을 분석하면 된다....)

설마 해당 창에 멀웨어나 숨겨진 바이러스가 동작되는 트리거가 있나 궁금해서 확인해 본 결과 멀쩡했다.

뭔가 더 공부했으면 해당 파일에 좀더 깊게 분석해서 알기 쉽게 적어놨을텐데 아쉽다....

'IT 일상' 카테고리의 다른 글

| 관공서(법원) 엣지(Edge)브라우저 간편 인증 오류 (0) | 2023.08.24 |

|---|---|

| 컴퓨터 비프음 삐 메모리 불량으로 안 켜져요 (0) | 2023.08.16 |

| 업데이트 도중 블루스크린 0xc0000001 에러 해결기 (0) | 2023.08.05 |

| 업데이트 도중 블루스크린(0xc000000f) BCD 에러 해결기 (0) | 2023.08.04 |

| 컴퓨터 전원은 켜지는데 안켜져요(RAM 메모리 접촉불량) (0) | 2023.07.25 |